Authentifizierung

Datenwiederherstellung

E-Kriminalität

Verschlüsselung

Endpunktsicherheit

Mobile Sicherheit

Web Security

Whitepaper

Titel

Klient

Datum

So nutzen Sie die Stärke einer zuverlässigen globalen Steuertechnologie Profitieren Sie von mehr Ag...

Vertex EMEA

2023-10-19

Viele der multinationalen Unternehmen müssen heute ihre Geschäftsabläufe transformieren. Eine wichtige...

Vertex EMEA

2023-10-19

Leitfaden für Finanz- und Steuerexperten, deren Unternehmen SAP im Einsatz haben und die mit der zuneh...

Vertex EMEA

2023-10-19

In diesem E-Book präsentieren wir die Ergebnisse einer Umfrage, die Vertex unter 479 Steuer- und Finan...

Vertex EMEA

2023-10-19

Schließen Sie die Transformationslücke und halten Sie mit dem Wandel Schritt Aufgrund von Marktverä...

Workday

2023-10-17

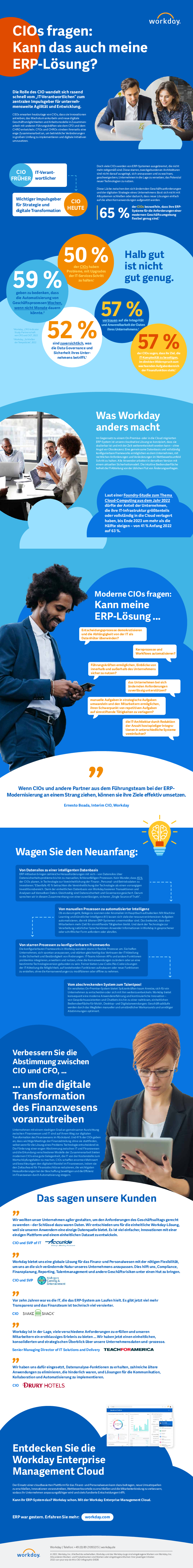

Erfahren Sie, wie Workday Ihrem Unternehmen helfen kann, die Abstimmung zwischen CIO und CFO und die E...

Workday

2023-10-17

Wie können Sie als Lebensmittelhändler Ihre Wettbewerbsfähigkeit sichern? In dieser Zeit des Wandels, ...

Workday

2023-10-17

Erfahren Sie, wie Sie geschäftliche Anforderungen ermitteln, Anbieter bewerten, sich auf Produktdemos ...

Workday

2023-10-17

In Partnerschaft mit den internationalen Forschungsexperten von Vanson Bourne hat es sich Workday zur ...

Workday

2023-10-17