Whitepaper

Titel

Klient

Datum

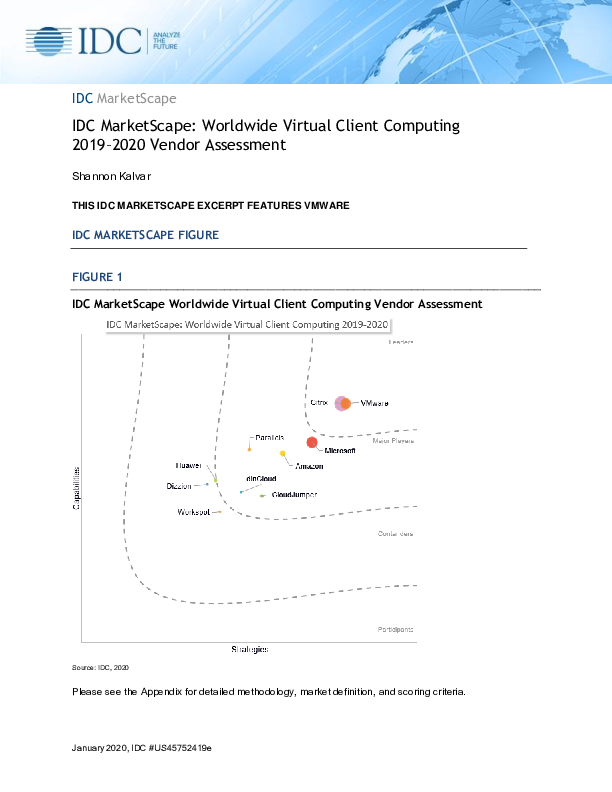

VMware has been named a Leader in the IDC MarketScape: Worldwide Unified Endpoint Management (UEM) Sof...

VMware UK Limited

2022-06-01

Today’s desktop virtualization landscape has changed. A distributed workforce has emerged, redefining ...

VMware UK Limited

2022-06-01

As organizations consider their future of work and the technologies that will make them successful, un...

VMware UK Limited

2022-06-01

Organizations are turning to virtualized desktops and applications as a way to ensure business continu...

VMware UK Limited

2022-06-01

As organizations shift to new distributed workforce models, new challenges have emerged requiring new ...

VMware UK Limited

2022-06-01

Organizations are leveraging the cloud due to its flexibility and means to accelerate the delivery of ...

VMware UK Limited

2022-06-01

Selbst ein kleinerer Ausfall kann für Unternehmen einen Wettbewerbsnachteil nach sich ziehen, besonder...

VMware UK Limited

2022-06-01

Even a minor outage can put organizations at a competitive disadvantage, especially in today’s markets...

VMware UK Limited

2022-06-01

VAT is an increasingly important source of revenue for governments. Over 160 countries have a form of ...

SAP UK Limited

2022-05-31