Whitepaper

Titel

Klient

Datum

Call it modernisation, transformation or migration – the success of these cloud infrastructure project...

Ekco

2022-07-20

After payroll, travel-related spend is often the second largest line item on a business’s budget. And ...

SAP UK Limited

2022-07-20

It’s time to get ready to get back to business. When business takes off again – takes to the skies,...

SAP UK Limited

2022-07-20

This Sustainability eBook gives guidance on how to make your business travel management greener with e...

SAP UK Limited

2022-07-20

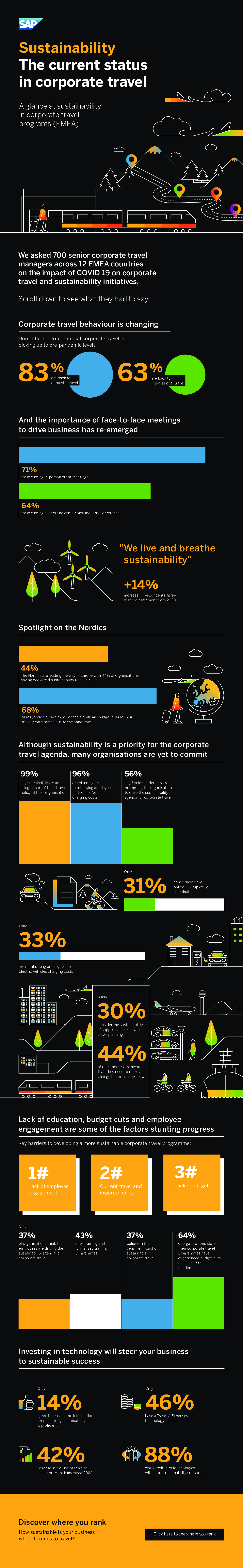

We asked 700 senior corporate travel managers across 12 EMEA countries on the impact of COVID-19 on co...

SAP UK Limited

2022-07-20

Your first 90 days as finance leader will be very busy. You’ll gather and analyze information from all...

SAP UK Limited

2022-07-20

After appointing a new Group CFO, Arla Foods were ready to tackle its outdated, paper-based travel and...

SAP UK Limited

2022-07-20

YIT’s existing expense infrastructure was a mix of semi-automated systems and manual processes involvi...

SAP UK Limited

2022-07-20

Generatives Design ist eine neue, innovative Technologie, die einen Paradigmenwechsel für das Design u...

Hexagon

2022-07-19