Whitepaper

Titel

Klient

Datum

Die Entwicklung effektiver Preisstrategien ist eine immer größere Herausforderung. Trotz der digitalen...

PROS

2021-11-22

Die Entwicklung wirksamer eCommerce-Strategien ist eine immer größere Herausforderung. Viele B2B-Unter...

PROS

2021-11-22

Dieser Ratgeber ist Ihre persönliche Anleitung zu den Lösungen innerhalb der Alcatel-Lucent OmniAccess...

Alcatel-Lucent Enterprise

2021-11-18

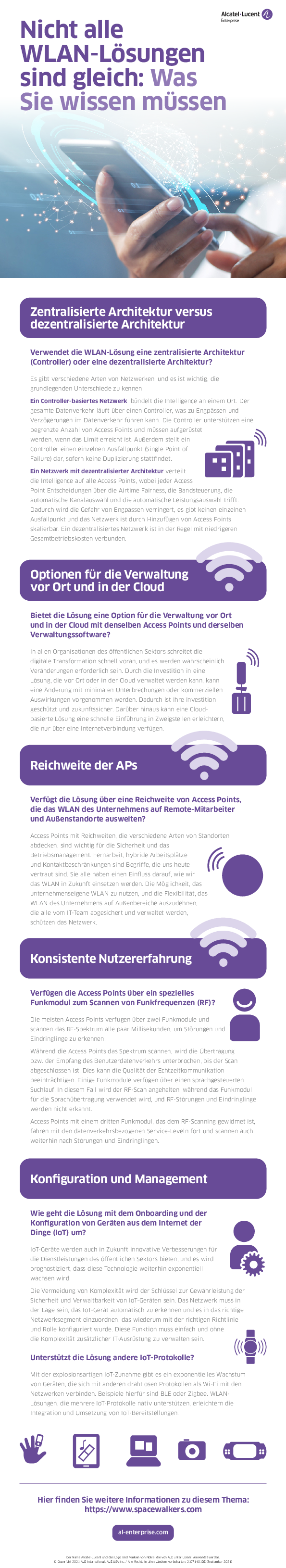

Noch vor wenigen Jahren galt Wi-Fi 5 bei Netzwerkadministratoren als das Nonplusultra. Die Verbraucher...

Alcatel-Lucent Enterprise

2021-11-18

Im Bereich der Netzwerkinfrastruktur werden Wireless LANs, die eine Kombination aus geeignetem Funktio...

Alcatel-Lucent Enterprise

2021-11-18

<strong>Verwendet die WLAN-Lösung eine zentralisierte Architektur (Controller) oder eine dezentralisie...

Alcatel-Lucent Enterprise

2021-11-18

Das Thema Cybersicherheit hat im Gesundheitswesen bereits seit langem eine hohe Priorität. Durch den s...

Alcatel-Lucent Enterprise

2021-11-18

Mit dem intelligenten System OmniAccess® Stellar von Alcatel-Lucent Enterprise behalten Sie alle Perso...

Alcatel-Lucent Enterprise

2021-11-18

As digital business has evolved, so too has the definition of “mission-critical, enterprise-grade” dat...

Dell

2021-11-18