LAN/WAN/WLAN

Network Management

Network Technologies

Software Defined Networks

Telecommunication

Unified Communications

Video-Conferencing

Проектный документ

Название

Клиент

Дата

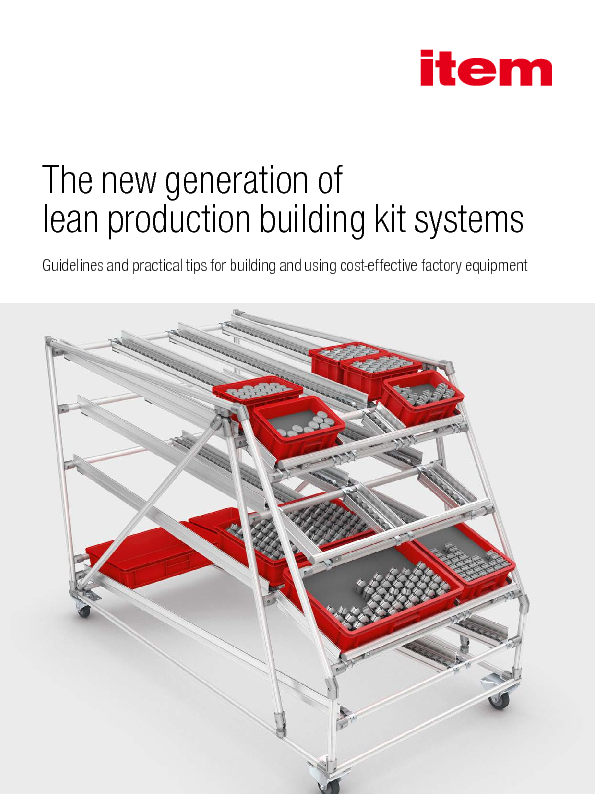

Guidelines and practical tips for building and using cost-effective factory equipment The principle...

item Industrietechnik GmbH

2019-09-02

More than ever, medium sized businesses are looking for a competitive edge that enables them to thrive...

Dell

2019-08-30

Container platforms such as Kubernetes and RedHat OpenShift combine with agile development methodologi...

F5 Networks

2019-08-30

Most organizations prioritize cloud flexibility—and let application teams choose the best environment ...

F5 Networks

2019-08-30

Wireless communication is deeply embedded in the way we live, work and play. Whether it’s browsing the...

Mouser Electronics Inc. Zweigniederlassung Deutschland

2019-08-29

In today’s world constrained by cyber-attack concerns, pervasive encryption ii might be the single str...

IBM Schweiz

2019-08-28

When decision makers consider moving their users to Office 365, a critical issue that faces them is: ...

Commvault Systems Ltd

2019-08-28

This redbook provides a technical planning reference for IT organizations that are considering a datab...

IBM Schweiz

2019-08-28

In this e-book, discover industry intelligence and direct client success cases that provide a CIO’s gu...

IBM Schweiz

2019-08-27