Kunde: Proofpoint Ltd

Format: Dataark

Størrelse: 308 KB

Sprog: Français

Dato: 15.05.2024

Identifiez les comptes tiers compromis et obtenez une visibilité sur les risques qu'ils posent

Proofpoint Supplier Threat Protection étend les capacités de Proofpoint Targeted Attack Protection en détectant les fournisseurs et autres tiers compromis pour protéger votre chaîne logistique contre le phishing, les malwares et le piratage de la messagerie en entreprise (BEC, Business Email Compromise).

Grâce à une combinaison unique de threat intelligence et d'intelligence artificielle comportementale, Proofpoint Supplier Threat Protection détecte les modèles d'emails provenant d'expéditeurs connus de votre entreprise qui suggèrent qu'un compte peut avoir été compromis. La solution détecte également les modèles d'emails transmis entre des expéditeurs connus et d'autres clients de Proofpoint pour assurer votre protection même si le compte ne vous a pas encore envoyé directement de menaces.

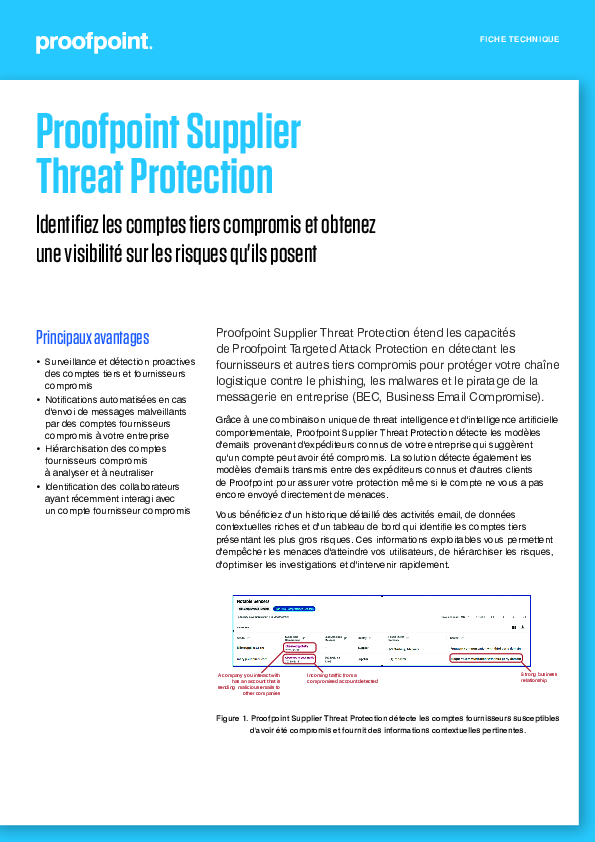

Vous bénéficiez d'un historique détaillé des activités email, de données contextuelles riches et d'un tableau de bord qui identifie les comptes tiers présentant les plus gros risques. Ces informations exploitables vous permettent d'empêcher les menaces d'atteindre vos utilisateurs, de hiérarchiser les risques, d'optimiser les investigations et d'intervenir rapidement.

Grâce à une combinaison unique de threat intelligence et d'intelligence artificielle comportementale, Proofpoint Supplier Threat Protection détecte les modèles d'emails provenant d'expéditeurs connus de votre entreprise qui suggèrent qu'un compte peut avoir été compromis. La solution détecte également les modèles d'emails transmis entre des expéditeurs connus et d'autres clients de Proofpoint pour assurer votre protection même si le compte ne vous a pas encore envoyé directement de menaces.

Vous bénéficiez d'un historique détaillé des activités email, de données contextuelles riches et d'un tableau de bord qui identifie les comptes tiers présentant les plus gros risques. Ces informations exploitables vous permettent d'empêcher les menaces d'atteindre vos utilisateurs, de hiérarchiser les risques, d'optimiser les investigations et d'intervenir rapidement.